軟件工程視角下的計算機網絡工程施工 以地址解析協議(ARP)實驗為例的分析報告

摘要

本報告從軟件工程與計算機網絡工程交叉的實踐視角出發,詳細闡述了地址解析協議(ARP)的核心原理、其在網絡通信中的關鍵作用,并通過一項具體的ARP協議分析實驗,探討了其在真實網絡工程施工場景下的實現、故障排查與安全考量。報告旨在說明,深入理解網絡底層協議是設計與實施穩健、高效、安全的網絡系統工程的重要基礎。

一、引言:軟件工程與網絡工程的融合

在現代信息技術領域,軟件工程與計算機網絡工程施工緊密相連。軟件系統的分布式部署、微服務架構、云計算應用均深度依賴于底層網絡的可靠、高效與安全。作為網絡層與數據鏈路層之間的關鍵橋梁,地址解析協議(ARP)負責將IP地址解析為物理MAC地址,是實現局域網內數據包正確投遞的基礎協議。因此,對ARP協議的透徹理解與實驗驗證,不僅是計算機網絡課程的核心內容,更是軟件工程師在進行系統設計、網絡編程和運維部署時必須掌握的基礎知識。本實驗報告將結合具體操作,分析ARP在工程施工中的實際意義。

二、ARP協議原理簡述

地址解析協議(ARP)是一個用于映射網絡層地址(IPv4地址)到數據鏈路層地址(MAC地址)的請求-響應協議。其工作流程可簡要概括為:

- 查詢:當一臺主機需要與同一局域網內的另一臺主機通信時,若其ARP緩存中無目標IP對應的MAC地址,則會廣播一個ARP請求包,詢問“誰的IP地址是X.X.X.X?”。

- 響應:局域網內所有主機均會收到該廣播,但只有IP地址匹配的目標主機會單播回復一個ARP應答包,聲明“IP地址X.X.X.X的MAC地址是YY-YY-YY-YY-YY-YY”。

- 緩存:發起請求的主機收到應答后,將IP-MAC映射關系存入本地ARP緩存表,后續通信將直接使用此緩存,有效減少廣播流量。

三、實驗設計與過程

1. 實驗目標

- 驗證ARP協議的基本工作過程(請求與響應)。

- 觀察并操作ARP緩存表,理解其動態更新機制。

- 分析ARP協議在工程施工中可能引發的安全問題(如ARP欺騙)。

- 掌握使用命令行工具(如

arp、ping,及Wireshark抓包工具)進行網絡診斷的基本技能。

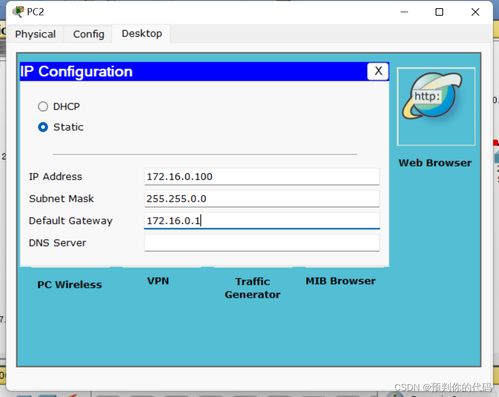

2. 實驗環境

- 硬件:兩臺或多臺處于同一以太網局域網內的計算機。

- 軟件:Windows/Linux操作系統,內置網絡命令工具,Wireshark協議分析軟件。

3. 實驗步驟與關鍵發現

步驟一:基礎ARP交互捕獲

- 在主機A上清空ARP緩存(arp -d * 或 sudo arp -d)。

- 啟動Wireshark,開始捕獲數據包。

- 在主機A上嘗試ping同一局域網內的主機B的IP地址。

- 關鍵發現:在Wireshark捕獲的流量中,可以清晰觀察到在首個ICMP Echo Request(ping請求)發出之前,主機A先廣播了一個ARP請求幀,隨后主機B回復了一個ARP應答幀。此后,ICMP流量才正常進行。這直觀證實了ARP解析是先于網絡層通信的必要步驟。

步驟二:ARP緩存表管理

- 在ping操作后,立即在主機A上執行arp -a(Windows)或ip neigh show(Linux),可查看到主機B的IP地址及其對應的MAC地址已存入動態緩存條目中。

- 驗證緩存時效性:等待一段時間(通常2-20分鐘,取決于系統設置)后再次查看,可發現動態條目可能因超時而被清除。這體現了ARP緩存的設計平衡——兼顧效率與網絡拓撲變化的適應性。

步驟三:ARP安全風險演示(模擬)

- 此步驟在隔離的測試環境中進行,用于理解風險原理,嚴禁在真實生產網絡中進行。

- 通過特定工具(如arpspoof)或手動構造數據包,可以模擬ARP欺騙攻擊:攻擊者持續向目標主機發送偽造的ARP應答,聲稱網關的IP地址對應攻擊者的MAC地址,從而劫持目標主機的出站流量。

- 工程啟示:此實驗凸顯了在網絡工程施工中,必須考慮ARP協議的無狀態和信任特性帶來的安全漏洞。相應的防御措施包括:在關鍵設備上配置靜態ARP條目、部署網絡接入控制(如802.1X)、或在交換機上啟用動態ARP檢測(DAI)等安全特性。

四、軟件工程與網絡施工的關聯分析

- 系統設計與協議理解:軟件工程師在設計依賴網絡通信的分布式系統時,必須理解像ARP這樣的底層協議行為。例如,服務發現機制、集群內節點通信延遲、虛擬IP(VIP)漂移后的網絡收斂時間,都可能受到ARP緩存超時和更新機制的影響。

- 故障排查與調試:當軟件系統出現網絡連通性問題時(如“無法找到主機”或間歇性斷連),排查流程應包含檢查ARP狀態。例如,使用

arp命令查看映射是否正確,或使用Wireshark分析是否存在ARP沖突、欺騙或響應失敗。這是軟件運維(DevOps)中不可或缺的網絡排障技能。

- 網絡安全架構:從軟件工程的安全開發生命周期(SDL)角度看,應用層安全(如加密、認證)必須建立在安全的網絡環境之上。了解并防范ARP欺騙等二層攻擊,是設計安全網絡架構(如網絡分段、零信任網絡)的前提,需要軟件開發團隊與網絡工程團隊緊密協作。

- 自動化與配置管理:在現代網絡工程施工中,越來越多地采用基礎設施即代碼(IaC)和自動化配置工具(如Ansible, Puppet)。這些工具可以自動化地配置網絡設備的靜態ARP綁定或安全策略,將網絡配置管理與軟件部署流水線整合,提升了工程的一致性與可靠性。

五、結論

本次ARP協議實驗不僅驗證了其核心的地址解析機制,更從軟件工程實踐的維度,深化了對網絡底層交互的理解。實驗表明,計算機網絡工程施工并非孤立的基礎設施工作,而是與上層軟件系統的性能、可靠性與安全性息息相關。掌握包括ARP在內的基礎網絡協議的原理、操作與安全特性,能夠使軟件工程師更好地進行系統設計、性能優化、故障診斷,并能與網絡工程團隊進行更有效的協作,共同構建堅實、高效、安全的信息系統基礎設施。在云原生和軟件定義網絡(SDN)快速發展的今天,這種跨領域的知識融合顯得尤為重要。

六、參考文獻

- RFC 826 - An Ethernet Address Resolution Protocol

- 謝希仁. 計算機網絡(第8版). 電子工業出版社.

- Wireshark官方文檔與捕獲樣例。

(注:本報告為教學示例,實際實驗操作需遵守實驗室規章及網絡安全法律法規。)

如若轉載,請注明出處:http://m.jswn.com.cn/product/66.html

更新時間:2026-02-19 03:02:57